『イージスEW』に新機能『Amazon AWSプラットフォームへの脆弱性診断機能』サポートが提供されました。

2024年9月8日、株式会社未来研究所(本社:神奈川県伊勢原市、代表取締役:小林忍)は、ASM(Attack Surface Management)脆弱性診断『イージスEW』ペネトレーションテストに新しく追加された『Amazon AWSセキュリティ診断機能』のサポートを開始しました。この機能により、企業はクラウド環境のセキュリティ設定を迅速かつ効果的に診断し、潜在的な脆弱性を改善できます。

Amazon AWSプラットフォーム脆弱性診断の重要性

クラウド環境下におけるセキュリティインシデントの9割以上は「設定ミスに起因」しています。AWSのデフォルト設定は十分に安全とは言えず、特に非専門家にとってはリスクが伴います。設定ミスを素早く検出し、修正・対策を行う必要があります。今回リリースした『イージスEW』の新機能は、その課題を解決して企業におけるセキュリティ体制強化を支援します。

AWSデフォルト設定だけでは、多数のCVSSが発生しています。

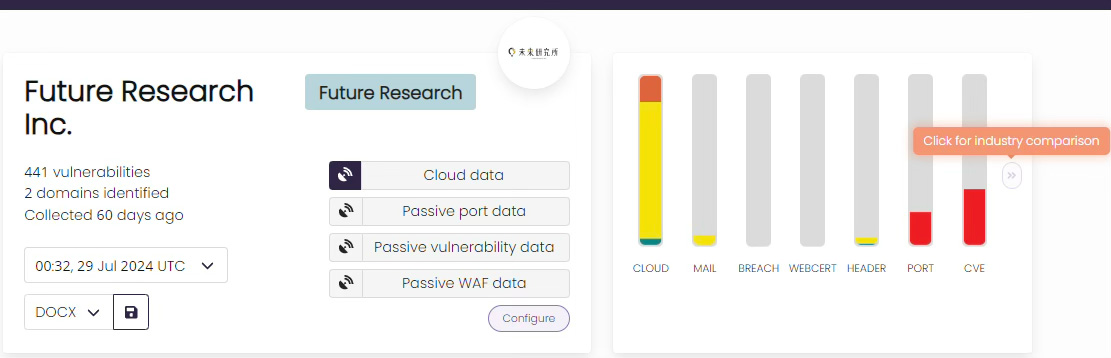

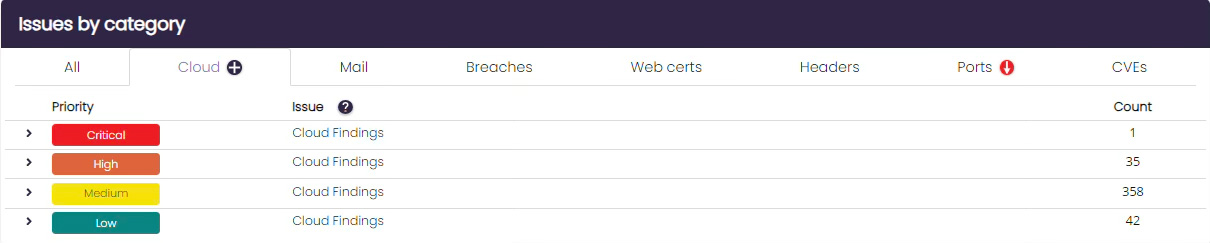

デフォルト状態でのAWSプラットフォーム診断事例

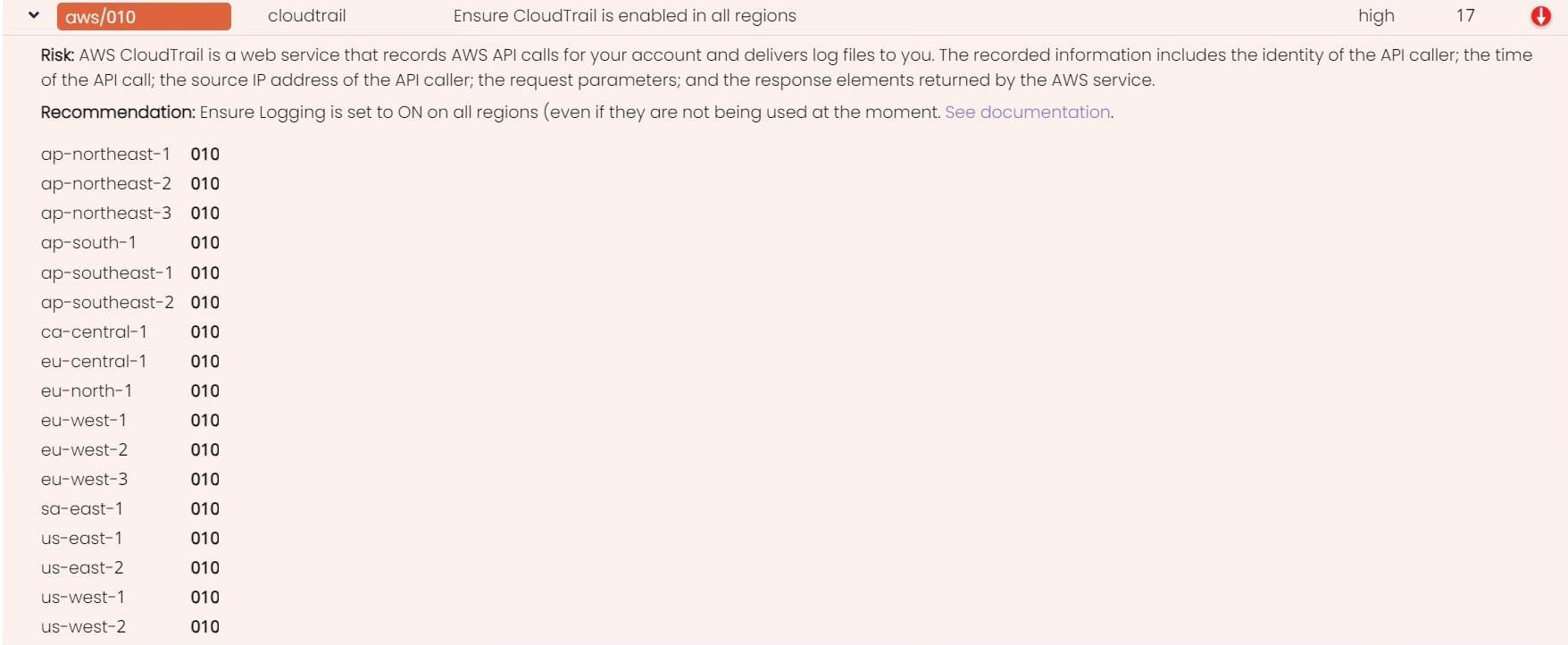

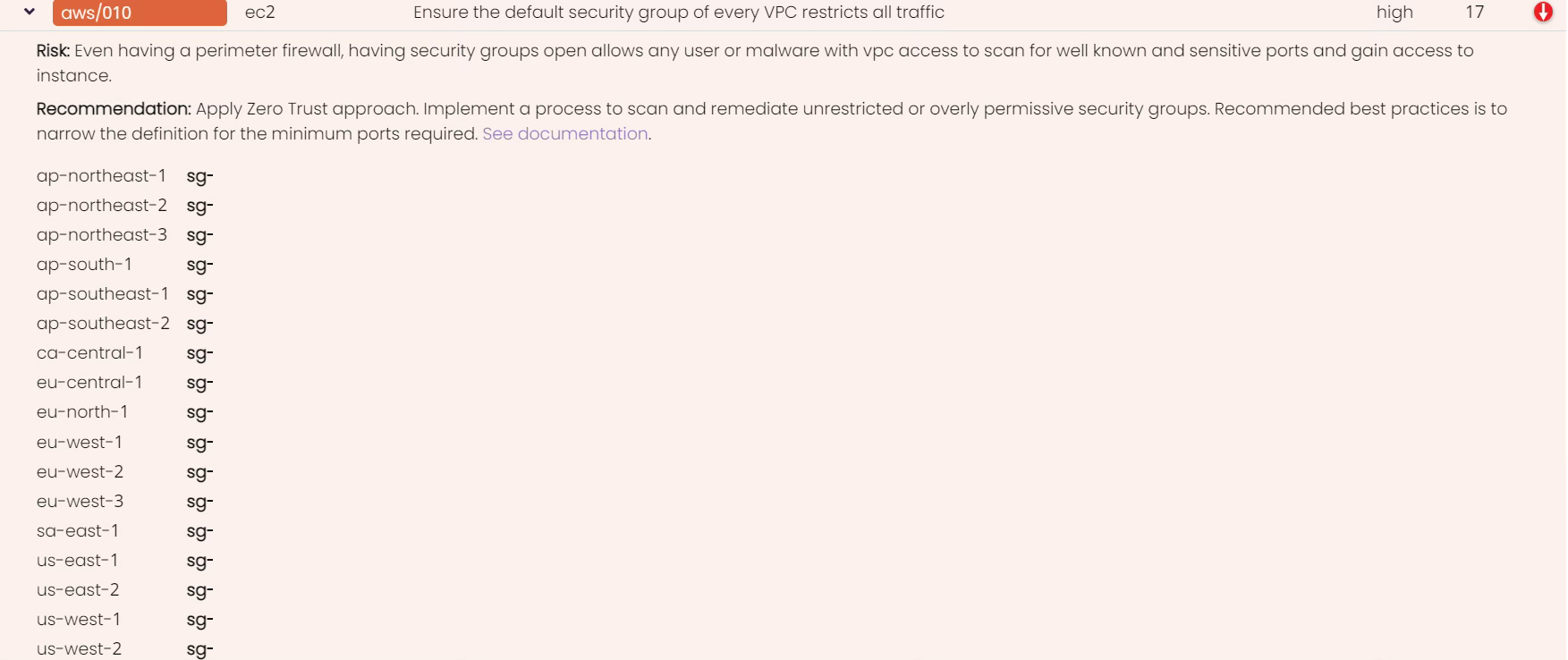

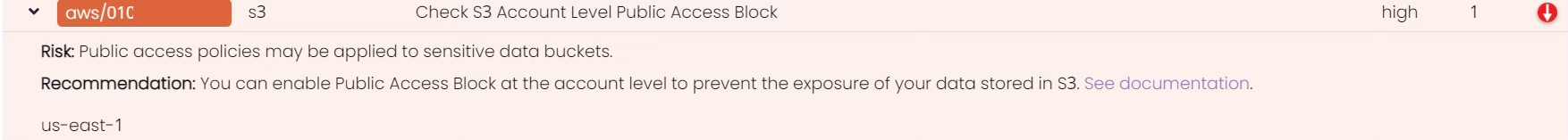

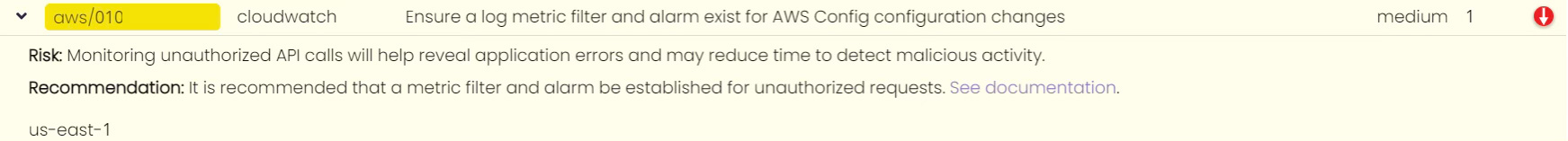

下図は弊社テストサーバにて、Amazon AWS上に初期状態アカウントのみ開設した状態(一切の設定情報を行っていない)でデプロイした際の脆弱性診断結果です。ペネトレーションモードでの実施となります。

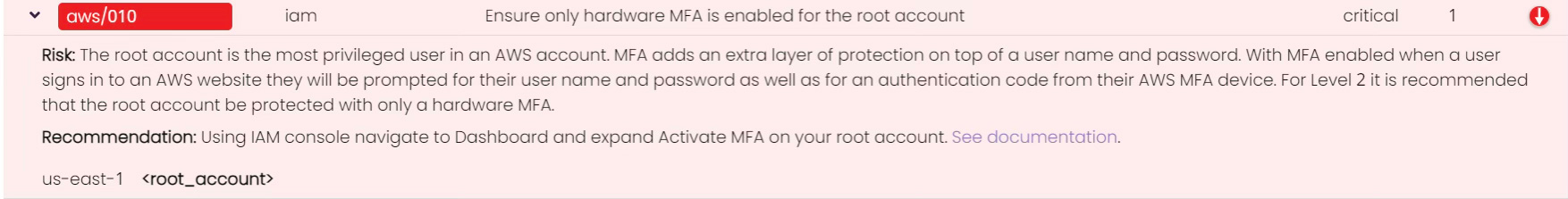

結果としては、IAM(Identity and Access Management)のMF設定不備による「緊急(赤色)」が1件、VPCやCloudTrailの設定不足による「重大(オレンジ)」が35件発生しております。

上記の例が示すとおり、Amazon AWSデフォルト設定では「セキュリティ上の問題」があります。「AWSプラットフォーム診断」を行うことによって、「現在抱えているリスクの明示化」と「的確な修正箇所の指摘」が必要です。

機能概要は次のとおりです。

『Amazon AWSセキュリティ診断機能』とは?

下記、項目群の脆弱性診断が追加されています。

【ルートアカウントの設定】

ルートアカウントに対するハードウェアMFA(Multi-Factor Authentication)の有効化を確認。

【CloudTrailの有効化】

全リージョンにおけるCloudTrailの適切な設定を診断。

【VPCのセキュリティグループ設定】

VPC(Virtual Private Cloud)におけるデフォルトセキュリティグループが不要な通信を制限しているかをチェックし、VPCフローのログ記録や複数リージョンでの設定も確認。

【S3の公開アクセスブロック】

Amazon S3におけるパブリックアクセスのブロック設定を確認。

【CloudWatchイベントアラーム設定】

重要なセキュリティイベントに対するアラーム設定(IAM:Identity and Access Management)ポリシー変更、ルートアカウントの使用、APIの不正利用など)を自動的にチェック。

結論・今後の展望

株式会社未来研究所では、今後も『イージスEW』を通じて、企業のクラウドセキュリティ強化をサポートしてまいります。当社はこれからも、販売代理店として最新の脆弱性診断ツールを提供し、安心・安全なクラウド環境をお客様に届けて参ります。

問い合わせ先

株式会社未来研究所

住所:〒259-1126 神奈川県伊勢原市沼目5-6-2

電話番号:0463-96-2196

Eメール:info@future-research.jp

URL:https://mirai-cybersecurity.jp/